Técnicas de Protección de Datos

De iMMAP-Colombia Wiki

Uno de los mecanismos para la protección de datos personales es la anonimización de las bases de datos, existen múltiples técnicas para el desarrollo de este proceso. No obstante, es fundamental siempre en la eliminación o aleatorización de información por razones de protección, garantizar que la información demográfica necesaria para responder de manera diferenciada a las necesidades humanitarias con un enfoque de derechos humanos se mantenga. Esto es sexo, edad, pertenencia étnica, discapacidad o condiciones que requieren una respuesta diferenciada en la alimentación, bienes no alimentarios, albergue, protección etc.

Características

Los datos estructurados son datos en donde cada campo tiene un dominio identificable y la información es consistente con los metadatos asignados a cada campo. El primer paso para determinar si es necesario anonimizar una base de datos es identificar si tiene datos personales o sensibles. Las siguientes son las características de las variables identificadoras:

Proceso

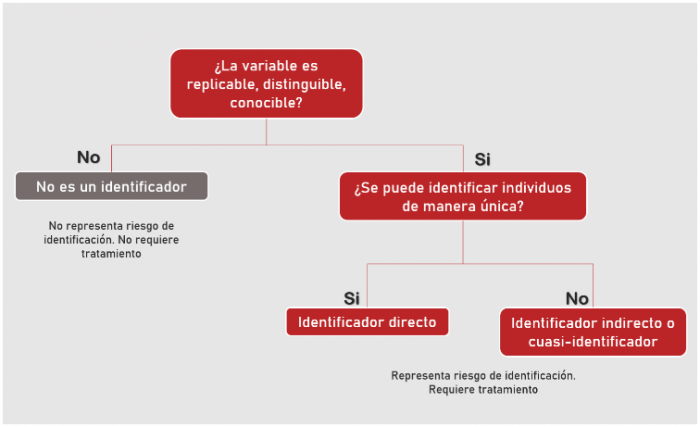

El proceso para determinar si un dato representa un riesgo de identificación es el siguientes:

Con base en lo anterior es necesario clasificar los atributos de una base de datos, para poder determinar tanto los riesgos de identificación como los riesgos en la integridad estadística de la base de datos frente a una anonimización y tomar una decisión basada en derechos.

Alternativas

Como hemos vito, la información que permite la identificación directa o indirecta, debe pasar por un proceso que implica esta identificación. En algunos casos pasa por la eliminación de variables, no obstante, no es la única alternativa. A continuación se presenta un resumen de las técnicas de anonimización y seudonimización.

Véase También

- Datos

- Base de datos

- Manejo de Información

- Protección de Datos

- Canvas de Ética de la Información

- Manejo Ético de Información Humanitaria

- Evaluaciones de Impacto

- Necesidades humanitarias

- Derechos Humanos

Enlaces Externos

Documento: